Im heutigen Teil widme ich mich einem der ältesten Schurken des Internets, dem mysteriösen „Man-in-the-middle“ (auf Deutsch „Mann-in-der-Mitte“). Damit verlassen wir im Blog erstmals die schöne heile Welt. Ich werde in einfachen Worten erklären, mit welchen Tricks der Man-in-the-middle ahnungslose Opfer in die Falle lockt und wie man sich dagegen schützt.

Bevor wir gleich auf die Masche des Man-in-the-middle eingehen, fasse ich noch einmal kurz einige Dinge zusammen. In den vorangegangenen Teilen der Internetgeschichten haben wir gesehen, was beim Aufruf einer Webseite geschieht:

- Im Internet gibt es Clients und Server. Der Client (z.B. ein Smartphone, Notebook, PC bei Euch zuhause) sendet eine Anfrage an den Server und dieser sendet die angefragte Information zurück.

- Damit ein Client solch eine Anfrage an einen Server senden kann, benötigt er dessen eindeutige Nummer, die IP-Adresse. Diese Nummer frägt der Client bei einem DNS-Server im Internet an.

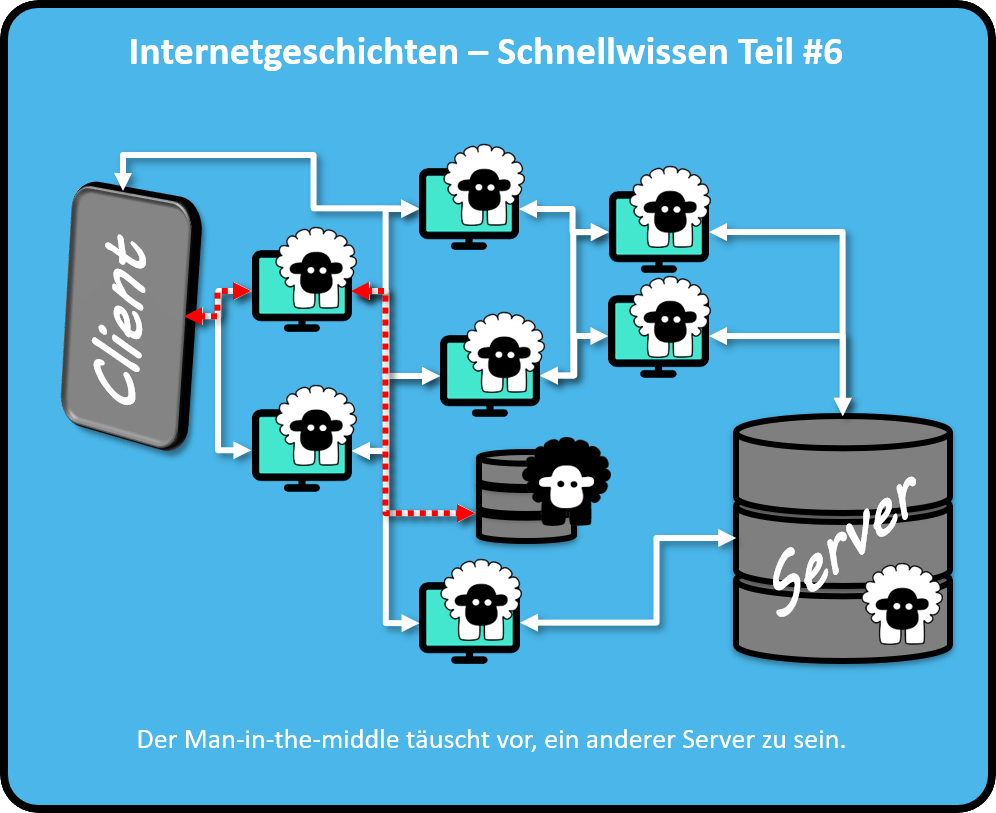

- Sowohl die Anfrage an den DNS-Server als auch die Anfrage an den Ziel-Server durchläuft eine Computerkette. Der Client gibt die Anfrage an einen Computer im Internet. Dieser gibt sie zum nächsten, und so weiter. Am Ende der Kette nimmt der Server die Anfrage entgegen. Seine Antwort geht dann ebenfalls über eine Computerkette zurück. Welche Computer in der Kette stehen und wem sie gehören, könnt ihr in der Regel nicht wissen.

Wem das zu schnell ging, empfehle ich nochmal die Teile #1 (Clients & Server), #2 (IP-Adresse & Router), #3 (DNS Root-Server), #4 (Domänennamen) und #5 (Computerketten & Datenpakete) der Internetgeschichten zu lesen.

Die Computerkette ist eine großartige Erfindung, denn sie ermöglicht einen Informationsaustausch über sehr lange Strecken in sehr kurzer Zeit. Aber leider gibt es auf dieser Strecke auch einige Schurken mit miesen Absichten. Der Man-in-the-middle, um den es heute geht, ist nicht der einzige. Wir werden noch eine ganze Menge Schurkenprofile in den Internetgeschichten behandeln. Ich möchte aber auch ganz deutlich machen, dass die Bösewichte nicht irgendwelche Computer sind. Computer sind immer nur Werkzeuge. Die Schurken im Netz sind Menschen, die Computer dazu verwenden, anderen Menschen zu schaden. Daher will ich die fiesen Machenschaften des Man-in-the-middle zunächst an einem Beispiel ganz ohne Computertechnik erklären.

Man-in-the-middle in der Schule

Dazu versetzen wir uns zurück in die Schulzeit und stellen uns ein Klassenzimmer vor. Romeo sitzt ganz vorne links und will sich mit Julia verabreden. Julia sitzt in der gleichen Reihe ganz rechts. Weil die Lehrerin vorne Unterricht hält, kann Romeo nicht einfach rüber rufen. Also schreibt er seine Frage „Gehst Du heute mit mir ins Kino?“ auf einen Zettel. Er gibt den Zettel nun seinem rechten Sitznachbarn. Der Sitznachbar macht das gleiche mit seinem rechten Sitznachbarn und so weiter bis der Zettel Julia erreicht. Julia schreibt dann ihre Antwort darauf und anschließend geht der Zettel auf dieselbe Art in umgekehrter Richtung wieder zurück zu Romeo. Damit hätten wir die gleiche Ketten-Kommunikation wie bei unseren Computern im Internet.

Romeo und Julia schenken dabei ihren Mitschülern viel Vertrauen. Nehmen wir an, in der Mitte der Reihe sitzt Tom. Tom erhält nun Romeos Nachricht und reicht sie einfach nicht weiter. Stattdessen schreibt er auf den Zettel: „Klar geh ich mit Dir in das Kino! Aber Du müsstest mir Geld für den Bus leihen. HDGDL Julia“. Dann gibt er den Zettel wieder zurück in Richtung Romeo. Romeo liest die Nachricht und gibt das Busgeld durch die Reihe. Tom steckt es grinsend ein. Für Romeo und Julia ist das Geld weg und der Kinobesuch geplatzt. Welch Tragödie!

In diesem Beispiel ist Tom der Man-in-the-middle. Sein Schurkengeschäftsmodell ist es also, sich irgendwo in der Mitte der Kommunikationskette einzuklinken und sich als jemand anderes auszugeben.

Man-in-the-middle im Computernetzwerk

In einem Computernetzwerk wie dem Internet ist der Man-in-the-middle natürlich auch ein Computer, der von Spaßvögeln oder Kriminellen an der richtigen Stelle platziert wurde. Wie kommt er dahin? Dafür gibt es viele Möglichkeiten. Eine davon könnt Ihr leicht nachvollziehen, wenn Ihr euch an Herberts Schnitzeljagd in Teil #2 und Teil #3 der Internetgeschichten erinnert: Auf der Suche nach der IP-Adresse zum Domänennamen „de.wikipedia.org“ wurde Herbert von DNS-Server zu DNS-Server geschickt. Doch DNS-Server sind Computer und werden von Menschen bedient und unter diesen Menschen gibt es eben auch schwarze Schafe.

Hinterlegt nun ein schwarzes Schaf im DNS-Server für den Domänennamen „de.wikipedia.org“ eine falsche IP-Adresse, nimmt Herbert den falschen Weg. Dieser führt dann zum Schurkencomputer, welchen Herbert nach dem Wikipedia-Artikel fragt. Dieser falsche Computer gibt ihm dann statt dem echten Artikel über süße Welpen möglicherweise einen bösartigen Text zurück (vielleicht etwas Anstößiges mit vielen Schimpfworten). Und der wird dann auf Eurem Smartphone angezeigt.

Noch lieber wird der Man-in-the-middle sich zum Beispiel als Server Eurer Bank ausgeben und freudig darauf warten, dass Ihr ihm das Passwort für Euer Konto mitteilt.

Ein eindeutiges Zeichen

Zurück zu Romeo und Julia: Welche Möglichkeiten haben sie, um sich vor Tom zu schützen? Den Zettel in einem Umschlag stecken, wird nicht helfen. Tom könnte den Umschlag einfach öffnen. Romeo und Julia benötigen stattdessen etwas, das man der Nachricht mitgeben kann. Etwas, das schwer zu fälschen ist und beweist, dass die Nachricht wirklich von Romeo bzw. Julia verfasst wurde. Das kann etwas sein, das nur die beiden besitzen (z.B. ein seltener Stempel) oder etwas, wovon nur die beiden wissen (z.B. ein verabredetes Passwort oder Zeichen).

Wenn Tom nun eine Nachricht fälscht, würde das sofort auffallen, weil das verabredete Zeichen fehlt. Aber ganz sicher sind Romeo und Julia dadurch nicht: Tom könnte die Nachricht immernoch unbemerkt verändern. Nehmen wir an, Julia antwortet „Ja, treffen wir uns um 18 Uhr.“ und setzt das geheime Zeichen darunter. Tom streicht aber „18 Uhr“ durch und schreibt „19 Uhr“ darüber. Romeo hält die Nachricht dann für echt, denn das verabredete Zeichen ist ja dabei.

Vom Wachszeichen zum elektronischen Siegel

Es ist im Grunde ein sehr altes Problem. Schon im Altertum hat man Brief mit einem Siegel aus Wachs versehen. Wenn der Brief dann beim Empfänger ankam, prüfte dieser zunächst, ob das Siegel noch intakt war. Das stellte sicher, dass niemand den Brief geöffnet und den Inhalt gelesen oder verändert hatte. Und das Wachszeichen war eine Garantie, dass der Brief wirklich von der Person kam, die den passenden Siegelring besaß.

Natürlich gab der Man-in-the-middle nicht so leicht auf. Er fing an, Siegelringe zu fälschen und wurde darin so gut, dass die Briefempfänger einen vertrauenswürdigen Siegelringexperten hinzuziehen mussten, um die Echtheit des Siegels zu bestätigen. Diese Experten wiederum begannen, immer bessere Siegelringe zu bauen, die schwerer zu fälschen waren.

Ich erzähle das alles, weil der Man-in-the-middle und die Siegelringexperten immer noch existieren und mittlerweile mit Computern arbeiten. Oben habe ich schon beschrieben, wie der Man-in-the-middle seinen bösen Computer platzieren kann. Die Siegelringexperten haben aber nachgezogen. Sie nennen sich jetzt „Zertifizierungsstellen“ (auf Englisch „certificate authority“, kurz „CA“). Statt Wachssiegeln stellen sie elektronische Siegel her.

Welchen Schutz Zertifikate bieten

Diese elektronischen Siegel funktionieren wie eine Art fälschungssichere Besitzurkunde für Domänennamen im Internet. Um das zu verstehen, gehen wir noch einmal zurück zu Herbert. Er wurde von Eurem Smartphone losgeschickt, den Server zum Domänennamen „de.wikipedia.org“ zu finden. Den Besitz dieses Domänennamens haben sich die Wikipedia-Betreiber von einer Zertifizierungsstelle bestätigen lassen, woraufhin sie ein Zertifikat erhalten haben. Dieses Zertifikat haben sie dann auf ihrem Wikipedia-Server hinterlegt. Wenn Herbert nun am Wikipedia-Server ankommt, kann dieser das Zertifikat vorzeigen und seine Echtheit bestätigen. Der Man-in-the-middle dagegen könnte das nicht. Durch Prüfung des Zertifikats kann Herbert sich also sicher sein, dass er beim richtigen Server gelandet ist.

Das Zertifikat macht aber noch mehr. Es unterstützt Client und Server bei der Prüfung, ob die Nachricht von einem Man-in-the-middle verändert wurde. Dafür haben sich kluge Mathematiker einen Trick ausgedacht: Jeder Buchstabe im Alphabet bekommt eine Zahl zugewiesen. Zum Beispiel bekommt das „A“ die „1“, das „B“ die „2“ und so weiter. Das Wort „ROMEO“ bestünde dann aus den Zahlen 18, 15, 13, 5 und 15. Die Zahlen zählt man zusammen: 18 + 15 + 13 + 5 + 15 = 66. Das Ergebnis (also hier die „66“) ist die sogenannte Prüfsumme. Das macht man mit dem kompletten Text der Nachricht.

Der Server sendet nun zusätzlich zum Text diese Prüfsumme zurück zum Client. Der Client macht dann die gleiche Rechnung und prüft, ob er auf die gleiche Zahl kommt. Würde man im Wort ROMEO nur einen einzigen Buchstaben verändern, wäre das Ergebnis nicht mehr „66“. Durch den Vergleich mit der Prüfsumme kann man also sicherstellen, dass der Text unverändert ist.

Die oben beschriebene Art, um die Prüfsumme auszurechnen, ist nur eine von vielen Möglichkeiten. Tatsächlich sind die angewendeten Methoden viel komplizierter. Das muss so sein, damit man auch garantiert nicht mit zwei verschiedenen Worten auf die gleiche Prüfsumme kommen kann. Bei diesen Methoden werden wild Stellen verschoben, es wird viel mit großen Zahlen gerechnet und noch vieles mehr. Die Mathematiker nennen das „Streuwert-Funktion“ oder aus dem Englischen abgeleitet „Hash-Funktion“. Die Prüfsumme wird entsprechend auch als „Hash-Wert“ bezeichnet.

Das Zertifikat beinhaltet die Information, welche Prüfsummen-Methode angewendet werden muss. Dadurch hat der Man-in-the-middle keine Chance, den Inhalt der Nachricht zu verändern, ohne dass es jemand merkt.

Das Schloss-Symbol beachten

Die gängigen Internet-Browser zeigen oben links neben der Adresszeile ein Vorhängeschloss an, wenn es eine erfolgreiche Zertifikatsprüfung gab. Wenn es kein Zertifikat gibt, wird ein durchgestrichenes Schloss, ein Warnungdreieck oder ein anderes Symbol angezeigt, das Euch sagen soll: „Der Besitzer der Webseite konnte nicht ausreichend beweisen, dass er es wirklich ist“.

Tatsächlich kann es sich hier um eine Man-in-the-middle-Falle handeln. Es könnte aber natürlich auch sein, dass der Besitzer / die Besitzerin der Webseite einfach kein Geld, keine Zeit oder keine Lust für den Zertifikatsantrag hatte. Das ist nicht illegal. Aber im Zweifel hält man sich dort besser fern. Google und andere Suchmaschinen zeigen solche Seiten schon gar nicht mehr an, denn sie wollen nicht schuld daran sein, wenn jemand dem Man-in-the-middle auf den Leim geht. Ich halte das für richtig, denn es ist heutzutage weder ein großer Aufwand noch besonders teuer, ein Zertifikat zu beantragen. Seriöse Webseitenbetreiber haben damit kein Problem.

Der Kampf geht weiter

Wir können davon ausgehen, dass der Man-in-the-middle auch in Zukunft versuchen wird, unvorsichtige Leute in die Falle zu locken und möglicherweise sogar versuchen, die Zertifizierungsstellen zu unterwandern und Zertifikate zu fälschen. Auf der anderen Seite werden Experten sitzen, die sich immer klügere Mittel überlegen, um das zu verhindern. Ich werde versuchen, Euch regelmäßig zu informieren, welches Team gerade in Führung liegt.

Habt Ihr noch Fragen zum Man-in-the-middle oder wollt etwas ergänzen? War der Beitrag hilfreich? Schickt mir eine Nachricht, gebt mir Rückmeldung über die Kommentarfunktion unten oder nutzt die Facebook-Seite zum Blog. Und falls es Euch gefallen hat, lasst ein „Daumen-hoch“ da. 🙂

Habt Ihr noch Fragen zum Man-in-the-middle oder wollt etwas ergänzen? War der Beitrag hilfreich? Schickt mir eine Nachricht, gebt mir Rückmeldung über die Kommentarfunktion unten oder nutzt die Facebook-Seite zum Blog. Und falls es Euch gefallen hat, lasst ein „Daumen-hoch“ da. 🙂