E-Mails sind aus der heutigen Welt nicht mehr wegzudenken. Was haben sie mit Postkarten gemeinsam? Was passiert beim Versenden? Wie wird sichergestellt, dass eine E-Mail ankommt und wer kann alles mitlesen? Wir beschäftigen uns heute mit der Grundidee, der Technik und der Sicherheit.

Die E-Mail wird 50 Jahre alt und ist noch immer eine der häufigsten Methoden, Nachrichten über das Internet zu auszutauschen. Es wird Zeit, dass wir uns genauer ansehen, was beim Versenden und Empfangen einer E-Mail passiert. Gleich vorweg: Ich verwende die weibliche Form: „die E-Mail“. Das ist die im deutschsprachigen Raum die häufigste Variante. Die Befürworter des ebenso gültigen „das E-Mail“ mögen mir es verzeihen. 😉

Freie, elektronische Post

Bevor wir in die Technik einsteigen, sollten wir zunächst klären, warum man so etwas wie „elektronische Post“ überhaupt benötigt. Klar, im Gegensatz zur klassischen Papier-Post geht eine elektronische Zustellung viel schneller und logischerweise spart man auch das Papier. Aber das ist nicht alles. Wenn Ihr den Beitrag Internetgeschichten Teil #8 – Einfach erklärt: Die Technik hinter WhatsApp gelesen habt, kennt Ihr bereits eine konkurrierende Art der Nachrichtenzustellung im Internet. Dort haben wir gesehen, wie ein zentraler Server die Vermittlung einer Nachricht zwischen Sender und Empfänger übernimmt. Das ist schnell und einfach, aber man ist abhängig von einem einzelnen Unternehmen.

E-Mails funktionieren ohne den zentralen Vermittler. Zwei Menschen, die sich gegenseitig E-Mails senden wollen, müssen sich nicht auf einen Anbieter einigen. Die Idee hinter der E-Mail ist, dass jeder jedem über das Internet eine Nachricht senden kann. Und gleichzeitig soll jeder selbst wählen können, wie er die E-Mails schreibt und empfängt. Diese Freiheit hat die E-Mail so erfolgreich gemacht und motiviert nach wie vor viele Menschen dazu, diese Technologie weiterzuentwickeln.

Wie alles begann

1971 gab es nur wenige Computer, an welchen verschiedene Benutzer arbeiteten. Jeder Benutzer meldete sich dazu mit seinem Benutzernamen an. Es gab bereits die Möglichkeit, das ein Benutzer einem anderen Benutzer auf dem Computer eine Textnachricht hinterließ. Das war quasi die elektronische Form eines Post-Its, den man für jemanden an den Bildschirm klebt. Dazu musste man nur den Text und als „Ziel“ den Benutzernamen des Empfängers eingeben. Der Unterschied zum Post-It war, dass dadurch auch wirklich nur der Besitzer des Benutzernamens die Nachricht lesen konnte und nicht jeder andere, der an diesem Computer arbeitete.

Der US-Amerikaner Ray Tomlinsons hatte damals spontan die Idee, dass man auch Benutzern an anderen Computern Nachrichten schicken können sollte. Es gab zu der Zeit bereits ein Computernetzwerk, das sogenannte ARPANET, welches als Vorgänger des heutigen Internets gilt. Es gab noch keine IP-Adressen oder Domänennamen, wie wir sie in Internetgeschichten Teil #1 – Was Restaurants und Computernetze gemeinsam haben und anderen Beiträgen erklärt haben. Aber auch im ARPANET hatte jeder Computer einen eindeutigen Namen.

Ray Tomlinosn veränderte die bereits vorhandenen Computerprogramme leicht, so dass man als „Ziel“ nun einen Benutzernamen und zusätzlich den Namen des anderen Computers angeben konnte. Als Trennzeichen zwischen Benutzer- und Computernamen wählte er das „@“-Zeichen. Er kannte das Zeichen unter der Bezeichnung „at“ (englisch „auf“). Die Eingabe von Benutzername@Computername bedeutet für ihn so viel wie „Dieser bestimmte Benutzer auf diesem bestimmten Computer“.

Die erste E-Mail war eine Testnachricht von einem Computer an einen anderen im gleichen Raum. Die Erfindung breitete sich aber schnell im gesamten ARPANET aus. Als dieses durch das moderne Internet abgelöst wurde, musste die Übertragungstechnik angepasst werden. Statt des Computernamens wird im Internet der Domänennamen hinter das „@“-Zeichen in der Zieladresse geschrieben. Anhand des Domänennamens können Computer andere Computer überall im Internet finden. Ray Tomlinsons Erfindung wurde plötzlich auf der ganzen Welt genutzt. Er selbst bezeichnete sie übrigens später als „No-Brainer“, zu deutsch etwa „nichts, über das man lange nachdenken musste“.

Elektronische Post für alle

Mit der Verbreitung des Internets in Privathaushalte könnte nun jeder – ähnlich dem Papier-Briefkasten – einen eigenen Computer zum Senden und Empfangen von E-Mails haben, einen sogenannten „E-Mail-Server“.

Damit ein E-Mail-Server im Internet gefunden werden kann, benötigt er allerdings eine feste IP-Adresse. Wir haben aber im Beitrag Internetgeschichten Teil #10: Wie groß ist das Internet? gesehen, dass es ist nicht genügend IP-Adressen für alle gibt. Dem normale Haushalt wird ständig eine andere IP-Adresse zugewiesen. Die neuen IPv6-Adressen, die wir ebenfalls in o.g. Beitrag vorgestellt hatten, könnten das Problem in Zukunft lösen, aber die Einführung dieser Adressen ist nichts weniger als eine Revolution des gesamten Internets weltweit. So etwas geht nur sehr langsam.

Das Bereitstellen eines E-Mail-Servers mit fester IP-Adresse haben verschiedene E-Mail-Dienstleister als Geschäftsmodell erkannt. Ihre Dienstleistung besteht im Wesentlichen darin, dass sie in einem eigenen Rechenzentrum einen (bzw. mehrere) E-Mail-Server betreiben und sicherstellen, dass er immer sende- und empfangsbereit ist.

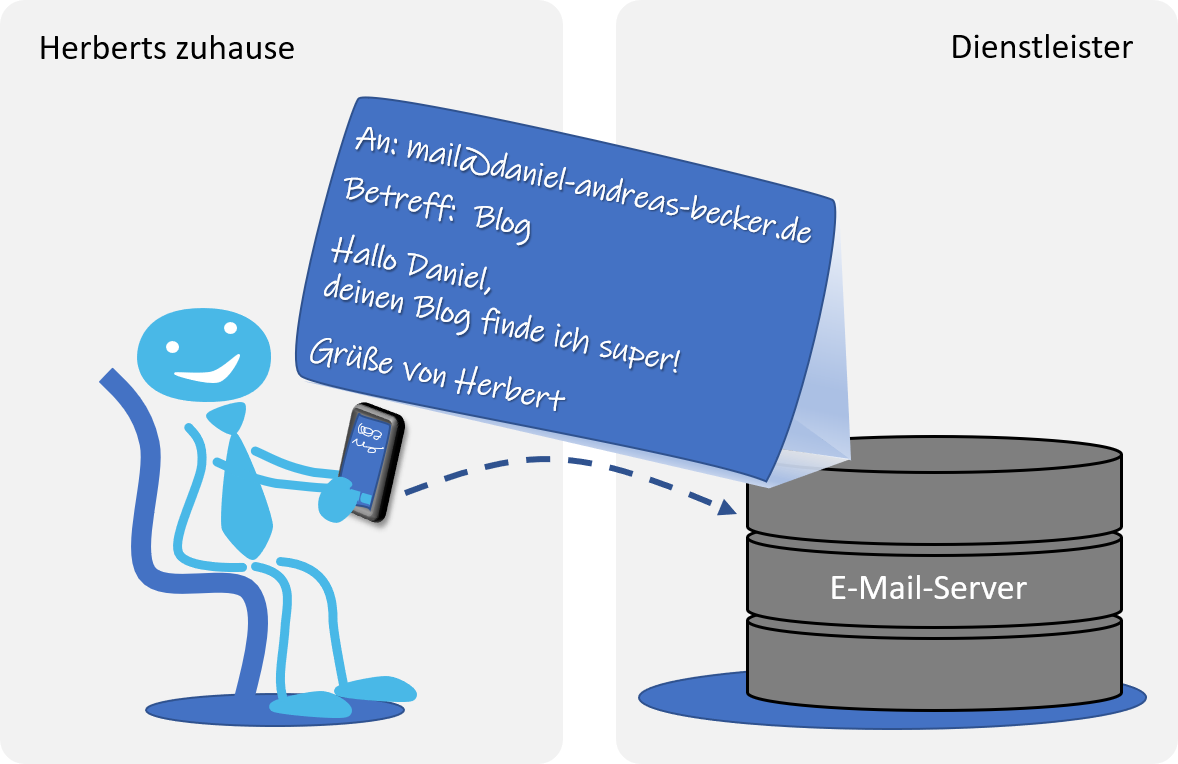

Abgabe und Abholen elektronischer Post

Um E-Mails am eigenen Computer (Notebook, Smartphone usw.) schreiben und lesen zu können, benötigt man eine Verbindung zu dem E-Mail-Server des Dienstleisters. E-Mail-Dienstleister wie web.de, GMX, T-Online, Freenet, Yahoo oder GMAIL (sorry, wenn eurer jetzt in der Auflistung nicht dabei ist) bieten ihren Kunden dafür eine Webseite und/oder App. Die Kunden können mit ihrem eigenen Computer die Webseite/App aufrufen. Dort kann man E-Mail-Texte eingeben und ggf. auch Dateianhänge hinzufügen. Diese Texte und Dateien werden dann vom eigenen Computer zum Rechenzentrum des Dienstleisters übertragen. Dort nimmt sie der E-Mail-Server entgegen. Erst von dort erfolgt dann der eigentliche E-Mail-Versand.

Über die Webseite/App des Dienstleisters kann man auch nachschauen, ob im eigenen Postfach auf dem E-Mail-Server empfangene E-Mails abholbereit sind. Diese E-Mails kann man sich dann auf den eigenen Computer herunterladen, es erfolgt also eine Übertragung vom Rechenzentrum des Dienstleisters zum eigenen Computer.

Wer weder Webseiten noch Smartphone-Apps verwenden mag, kann aber auch ein E-Mail-Programm unabhängig vom Dienstleister verwenden, zum Beispiel das kostenlose Programm „Thunderbird“ der gemeinnützigen Organisation Mozilla. Tatsächlich lassen die meisten E-Mail-Dienstleister den Zugriff durch Programme anderer Hersteller zu. Man hat sich anbieter-übergreifend auf einen Standard geeinigt. Daran erkennt man wohl auch, dass die E-Mail schon älter ist. Heutzutage versuchen sich die Technologie-Unternehmen ja tendenziell eher gegenseitig auszuschließen.

Kommunikation über vier Ecken

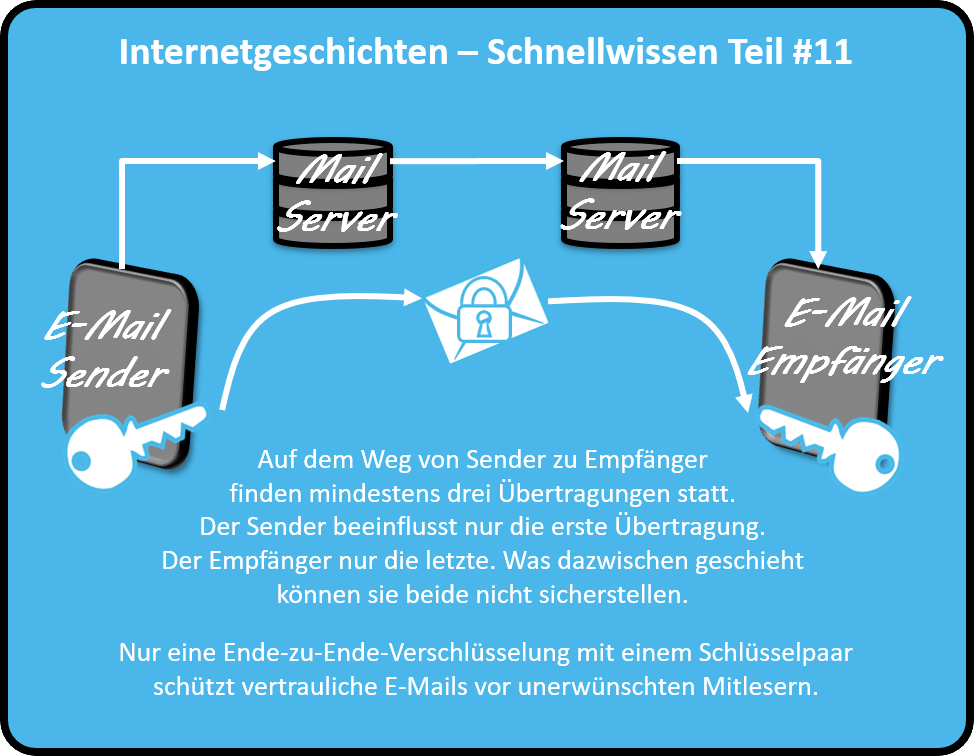

Bei einer E-Mail-Übertragung hat es also in der Regel vier Teilnehmer: Den Verfasser der E-Mail, sein E-Mail-Dienstleister sowie der empfangende E-Mail-Dienstleister und letztlich der Empfänger der E-Mail. Technisch sprechen wir hier vom Vier-Parteien-Modell oder Vier-Ecken-Modell (englisch „four corner model“).

Die freie Auswahlmöglichkeit des Dienstleisters führt zu Wettbewerb. Es gibt keinen zentralen Dienstleister, der alleine die Regeln festlegt. Allerdings bedeutet das auch: Man überlässt zwei Dienstleistern – von denen man nur einen kennt – die Verantwortung für die sichere und zuverlässige Übertragung der E-Mails. Wir müssen uns daher auch mit der Frage beschäftigen, wer eigentlich die E-Mails mitlesen kann.

Sichere E-Mails

Eine sehr weit verbreitete Floskel zur Sicherheit von E-Mails ist „E-Mails sind wie Postkarten, jeder kann lesen was drin steht“. Das hat sich irgendwann um die Jahrtausendwende quasi als Allgemeinwissen eingebrannt. Leider wird das seit Jahrzehnten immer wiederholt ohne zu ergänzen „außer man verwendet eine Ende-zu-Ende-Verschlüsselung“.

Aber ganz langsam: Wie kommt es zu dem Vergleich mit einer Postkarte? Wie wir schon mehrmals erklärt haben, durchlaufen alle Übertragungen im Internet eine Kette von Computern. So wie der Postbote den Text auf einer Postkarte lesen kann, können alle Zwischenstationen im Internet die Inhalte der E-Mails mitlesen. 😮

Was generell gegen unerwünschte Mitleser hilft, haben wir in Internetgeschichten Teil #7 – Einfach erklärt: Verschlüsselung schon gelesen. Zum Verschlüsseln der Übertragung einigen sich Sender und Empfänger auf einen geheimen Schlüssel und verwandeln damit den Inhalt in Buchstabensalat, den niemand anderes versteht. Das Standardverfahren hierfür nennt sich „Transport Layer Security“ (englisch für „Sicherheit auf Übertragungsebene), kurz TLS. Wenn man beim Vergleich mit der Postkarte bleiben möchte, dann kann man sich TLS wie einen Briefumschlag vorstellen. Steckt man die Postkarte dort rein, können die Leute, die an der Zustellung beteiligt sind, den Inhalt nicht mehr lesen.

TLS ist nur die halbe Wahrheit

Wenn ich auf der Webseite meines Dienstleisters eine E-Mail schreibe, wird mir das Vorhängeschloss neben der Adresszeile angezeigt. Dies sagt mir, das zwischen mir und meinem Dienstleister die Übertragung mit dem TLS-Verfahren verschlüsselt ist. Das gilt aber eben auch nur für diese Übertragung. Danach nimmt der Dienstleister die Postkarte aus dem Briefumschlag heraus und auf den weiteren Verlauf habe ich keinen Einfluss mehr. Es kann sein, dass der Dienstleister die Postkarte in einen neuen Umschlag packt und zur nächsten Station weitersendet, muss aber nicht. Allein durch das TLS-Verfahren gibt es bei E-Mails also keine garantierte Ende-zu-Ende-Verschlüsselung. Gute Dienstleister erklären das übrigens, schlechte tun das nicht.

Ende-zu-Ende-Verschlüsselung

Für eine echte Ende-zu-Ende-Verschlüsselung ist etwas mehr nötig: Sender und End-Empfänger der E-Mail müssen sich auf einen Schlüssel einigen und den Inhalt der Nachricht damit verschlüsseln. Das heißt, die Postkarte selbst muss so geschrieben werden, dass es für alle anderen nach Buchstabensalat aussieht. Wenn das der Fall ist, kann man ihn über alle Stationen übertragen. Ob die einzelne Übertragung von einer Station zur nächsten dann in einem Umschlag geschieht oder nicht, spielt so keine Rolle mehr.

Anders als zum Beispiel bei der Ende-zu-Ende-Verschlüsselung von WhatsApp (siehe Internetgeschichten Teil #8 – Einfach erklärt: Die Technik hinter WhatsApp) müssen die Schlüssel nicht von einem zentralen Vermittler erstellt werden. Bei E-Mails haben die Nutzer die Freiheit, selbst zu entscheiden, wie sie solche Schlüssel erhalten. Sie müssen dafür keinem Dienstleister vertrauen. Es bedeutet aber eben auch: Man muss sich selbst um die Schlüssel kümmern (Freiheit hat eben immer zwei Seiten).

Verschlüsselung im S/MIME-Verfahren

Für die Verschlüsselung von E-Mail-Inhalten haben sich zwei verschiedene Standardverfahren etabliert. Eines der Verfahren nennt sich „S/MIME“. Das ist kurz für „Secure Multipurpose Internet Mail Extension“, zu Deutsch etwa „Sichere Mehrzweck-Erweiterung für E-Mails“. Es setzt auf Zertifikate, die von einer vertrauenswürdigen Stelle ausgestellt werden. Die Zertifizierungsstelle bescheinigt in solch einem Zertifikat, dass man der Besitzer einer bestimmten E-Mail-Adresse ist. Das machen sie ganz pragmatisch, indem sie eine Datei an genau diese E-Mail-Adresse senden. Man muss also Zugriff auf das Postfach haben, dann kann man die Datei verwenden. Aus der Datei kann man sich das Zertifikat (welches den öffentlichen Schlüssel enthält) und den privaten Schlüssel extrahieren. Man benötigt dafür allerdings geeignete Software wie z.B. das frei erhältliche OpenSSL.

Das öffentliche Zertifikat muss man dann an alle E-Mail-Partner verteilen, damit diese in Zukunft ihre E-Mails damit verschlüsseln können. Der private Schlüssel ist eine zweite Datei, die man im eigenen E-Mail-Programm einfügen muss. Das oben genannte Thunderbird unterstützt S/MIME, die Webseiten und Smartphone-Apps der meisten Dienstleister jedoch eher nicht. Da die „vertrauenswürdigen Stellen“ in der Regel auch Geld für die Ausstellung der Zertifikate verlangen, ist S/MIME daher eher etwas für E-Mails zwischen Firmen mit entsprechender Ausstattung und weniger etwas für Privatanwender.

Verschlüsselung im OpenPGP-Verfahren

Die zweite Methode zur Verschlüsselung, die im Gegensatz zum S/MIME eine immer größer werdende Anhängerschaft hat, nennt sich OpenPGP. Das „Open“ (engl. „offen“) steht für einen offenen Standard, PGP ist kurz für „Pretty Good Privacy“, übersetzt etwa „ziemlich gute Privatsphäre“. Lasst Euch vom etwas ironischen Namen nicht irritieren, es handelt sich ebenfalls um ein Verfahren, das modernste Verschlüsselungstechnik verwendet.

Anstatt sich ein Zertifikat von einer Zertifizierungsstelle ausstellen zu lassen, erstellt man sich einfach selbst ein Schlüsselpaar. Dafür benötigt man ein passendes Programm, für Windows beispielsweise „GPG4Win“. Dort gibt man seine E-Mail-Adresse ein und es erzeugt zwei Dateien: Eine Datei ist der öffentliche Schlüssel, den man an E-Mail-Teilnehmer verteilen muss. Die zweite Datei ist der private Schlüssel, den man wiederum im E-Mail-Programm hinterlegen muss. Auch das unterstützt zum Beispiel Thunderbird (UPDATE 23.05.2021 – Allerdings noch mit Problemen, die ich hier beschrieben habe). Eine ganze Reihe an Dienstleistern bieten für ihre Webseiten und Apps mittlerweile auch die Nutzung von OpenPGP an. In der Regel muss man sich dafür die Browser-Erweiterung „Mailvelope“ installieren. Diese kann ebenfalls Schlüsselpaare erzeugen.

Zu kompliziert?

Das ist alles noch nicht wirklich super-einfach, aber im Gegensatz zu S/MIME ist bei OpenPGP eine Weiterentwicklung erkennbar, die das Verfahren zunehmend auch für Laien verständlicher macht. Wer jedenfalls Interesse am E-Mail-Versand hat, bei dem kein anderer mitlesen kann, findet mittlerweile gute Anleitungen dafür (vielleicht schreibe ich bei Gelegenheit auch selbst noch eine und veröffentliche sie hier). Wer daran kein Interesse hat, sollte auch einfach keine vertraulichen Dinge per E-Mail versenden, also keine Passwörter, Patienteninformationen, Kreditkartendaten und so weiter. Ohne Ende-zu-Ende-Verschlüsselung bleibt E-Mail nun mal nur eine Postkarte.

Für Fragen, Kritik oder Anregungen schickt mir gerne weiterhin Nachrichten, gebt mir Rückmeldung über die Kommentarfunktion unten oder nutzt die Facebook-Seite zum Blog.

Für Fragen, Kritik oder Anregungen schickt mir gerne weiterhin Nachrichten, gebt mir Rückmeldung über die Kommentarfunktion unten oder nutzt die Facebook-Seite zum Blog.

Und falls es Euch gefallen hat, lasst ein „Daumen-hoch“ da. 🙂